Avec un test intrusif, vous avez l’opportunité d’évaluer l’efficacité de vos contrôles contre les attaques réelles sur vos systèmes et données.

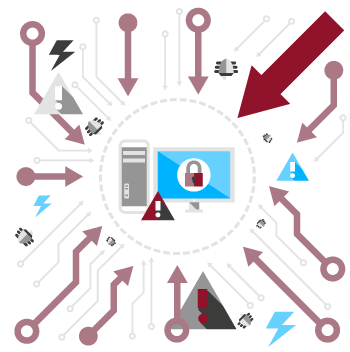

De nos jours, la nature opportuniste de nombreuses attaques sur les réseaux montre que votre organisation peut être ciblée simplement parce qu’elle héberge une technologie, une configuration spécifique ou une application particulière.

Les tests externes permettent d’identifier les faiblesses des systèmes de défense mais aussi de vérifier l’impact de ces faiblesses sur votre organisation de manière non destructive et avant que d’autres attaquants les utilisent.